De estafas por correo a secuestros digitales, aprende a identificar y protegerte de las amenazas que acechan en internet.

Claves para Llevar 🔑

- La Vigilancia es tu Mejor Arma. La mayoría de los ciberataques, como el phishing, dependen de un error humano. Aprender a reconocer las señales de una estafa es el primer y más importante paso para protegerte. Desconfía siempre de los mensajes inesperados que te piden información personal o te incitan a actuar con urgencia.

- Tu Información es un Tesoro. Ataques como el Ransomware y la Inyección SQL buscan directamente tus datos, ya sea para secuestrarlos y pedir un rescate, o para robarlos y venderlos. Valora tu información personal y la de tu empresa como el activo más importante.

- Las Actualizaciones No Son Opcionales. Los Exploits de Día Cero se aprovechan de agujeros de seguridad desconocidos. La única defensa real es mantener tus sistemas operativos, programas y aplicaciones siempre actualizados para que los desarrolladores puedan corregir esas brechas en cuanto las descubren.

- Nada es Realmente «Gratis». Las redes Wi-Fi públicas y los enlaces sospechosos a menudo esconden peligros como los ataques de «Man-in-the-Middle». La comodidad de una conexión gratuita puede tener un precio muy alto si un ciberdelincuente intercepta tus comunicaciones.

- La Ciberseguridad es un Asunto de Todos. Desde el usuario individual hasta las grandes corporaciones y los gobiernos, la seguridad en la red es una responsabilidad compartida. Entender estas amenazas no es solo cosa de expertos en informática; es cultura general indispensable en el siglo XXI.

Introducción: Un Mundo Conectado, un Mundo Vulnerable

Vivimos en una era digital. Compramos, trabajamos, socializamos y nos entretenemos en línea. Nuestros dispositivos son una extensión de nosotros mismos, guardando desde fotos personales hasta los secretos mejor guardados de una empresa. Esta hiperconectividad nos ha traído beneficios increíbles, pero también ha abierto una puerta a un nuevo tipo de delincuencia. Una delincuencia silenciosa, a menudo invisible, pero con un impacto devastador. Bienvenidos al mundo de los ciberataques.

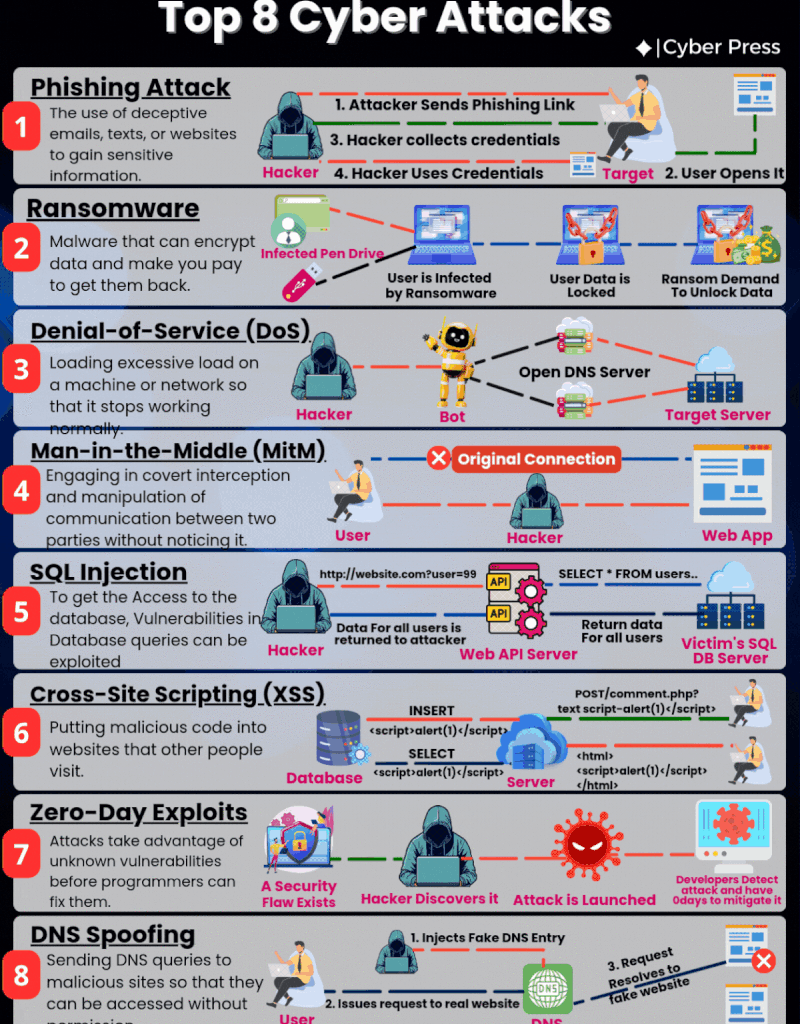

No necesitas ser el director de una multinacional para ser un objetivo. Si usas un smartphone, tienes correo electrónico o simplemente navegas por internet, ya estás en el tablero de juego. Los ciberdelincuentes han democratizado sus ataques; van desde operaciones a gran escala financiadas por estados hasta el estafador solitario que intenta robar tus credenciales de Netflix. La imagen que acompaña este texto muestra un resumen visual de ocho de las tácticas más comunes y peligrosas. Pero un simple gráfico no puede transmitir el caos, la pérdida financiera y la violación de la privacidad que estos ataques provocan.

Este artículo no pretende asustarte. Pretende armarte. Vamos a sumergirnos en cada una de estas ocho amenazas. Desglosaremos cómo funcionan, no con jerga técnica incomprensible, sino con un lenguaje claro y directo. Contaremos historias reales de personas y empresas que cayeron en estas trampas. Y lo más importante, te daremos el conocimiento necesario para que puedas levantar tus propias defensas digitales. Porque en la guerra contra el cibercrimen, el conocimiento no solo es poder; es protección.

Tipos de Ciberataques que debes conocer

El Arte del Engaño: El Phishing Sigue Siendo el Rey

El phishing es, posiblemente, el ciberataque más conocido, y por una buena razón: funciona. Es simple, es directo y explota la vulnerabilidad más grande de cualquier sistema de seguridad: el ser humano.

¿Qué es Exactamente el Phishing?

Imagina que recibes un correo electrónico. Parece ser de tu banco, de Correos, o incluso de la Agencia Tributaria. El logo es el correcto, los colores son los mismos y el tono del mensaje es oficial. Te informa de un problema con tu cuenta, un paquete que no se ha podido entregar o una devolución de impuestos que tienes pendiente. Para solucionarlo, solo tienes que hacer clic en un enlace y verificar tus datos. Suena convincente, ¿verdad?

Eso es el phishing. Es un ataque basado en la suplantación de identidad. El delincuente se hace pasar por una entidad de confianza para engañarte y que le entregues voluntariamente tu información más sensible: contraseñas, números de tarjeta de crédito, DNI, o cualquier cosa que pueda usar para robarte o suplantar tu identidad.

El proceso, como se ve en la infografía, es terriblemente efectivo:

- El Cebo: El atacante envía un mensaje fraudulento (el «anzuelo»).

- La Picada: El objetivo, tú, abre el mensaje y, engañado por su apariencia legítima, hace clic en el enlace.

- La Trampa: El enlace no te lleva a la web real, sino a una página clonada, idéntica en apariencia, pero controlada por el hacker.

- La Captura: Introduces tus credenciales en la página falsa, y el hacker las captura en tiempo real. Ahora tiene las llaves de tu castillo digital.

Historias Reales de Phishing en España

El phishing no es una amenaza teórica; ocurre todos los días y afecta a miles de españoles. Las campañas se adaptan a la actualidad para ser más creíbles.

El Caso de la Falsa Devolución de la Renta

Cada año, durante la campaña de la Declaración de la Renta, los ciberdelincuentes lanzan oleadas masivas de correos y SMS fraudulentos. Un ejemplo muy sonado fue una campaña que suplantaba a la Agencia Tributaria, prometiendo a los contribuyentes una suculenta devolución de impuestos de varios cientos de euros. El mensaje, a menudo plagado de una sensación de urgencia, incluía un enlace para «aceptar» la devolución. Como se documentó en varios medios de comunicación, aquellos que picaron fueron redirigidos a una web falsa donde se les pedía el número de tarjeta de crédito y el CVV, supuestamente para recibir el ingreso. En realidad, estaban entregando sus datos bancarios para que los estafadores realizaran compras a su costa.

La Estafa del Paquete de Correos

Otra táctica perennemente popular es la estafa del paquete de Correos o de otras empresas de mensajería. Recibes un SMS o email indicando que «tu paquete no ha podido ser entregado debido a tasas de aduana no pagadas» o «dirección incorrecta». El mensaje te insta a pulsar un enlace para pagar una pequeña cantidad (ej. 1,99 €) para liberar el paquete. La cantidad es tan pequeña que mucha gente no lo piensa dos veces. Sin embargo, al introducir los datos de la tarjeta en la página fraudulenta, no solo pierden ese par de euros, sino que entregan el control total de su tarjeta a los criminales. El Instituto Nacional de Ciberseguridad (INCIBE) ha alertado repetidamente sobre estas campañas que se reactivan constantemente.

Tipos de Phishing: No Todos los Anzuelos son Iguales

| Tipo de Phishing | Descripción | Objetivo Principal |

|---|---|---|

| Phishing Masivo | El más común. Se envían millones de emails genéricos esperando que alguien pique. | Personas individuales, recolección masiva de credenciales. |

| Spear Phishing | Ataque dirigido. El email está personalizado para una persona o empresa específica, usando información previamente recopilada. | Empleados específicos, directivos, personas con acceso a información valiosa. |

| Whaling | «Caza de ballenas». Un tipo de Spear Phishing que apunta a los peces gordos: CEOs, CFOs y otros altos ejecutivos. | Altos directivos para autorizar grandes transferencias de dinero o revelar secretos corporativos. |

| Smishing | Phishing a través de SMS. Utiliza mensajes de texto para enviar los enlaces maliciosos. | Usuarios de teléfonos móviles. Muy efectivo por la inmediatez y la confianza en los SMS. |

| Vishing | Phishing por voz. Se realiza a través de una llamada telefónica, donde el estafador intenta sonsacar información. | Personas que pueden ser más vulnerables a la presión de una conversación en tiempo real. |

¿Cómo Puedes Protegerte del Phishing? 🛡️

- Sé Escéptico: Desconfía de cualquier comunicación no solicitada que te pida datos personales o te meta prisa. Ninguna entidad seria te pedirá tu contraseña por email.

- Revisa el Remitente: No te fíes solo del nombre. Revisa la dirección de correo completa. A menudo, los dominios son extraños (ej.

banco-seguridad-online.xyzen lugar debancosantander.es). - No Hagas Clic en los Enlaces: Si tienes dudas sobre un correo de tu banco, abre una nueva pestaña en tu navegador y escribe tú mismo la dirección web oficial. Nunca uses los enlaces del correo.

- Busca Errores: Muchos emails de phishing tienen faltas de ortografía o una gramática extraña. Son una señal de alarma.

- Usa Autenticación de Múltiples Factores (MFA): Activa esta opción en todas tus cuentas importantes (banco, email, redes sociales). Aunque un ladrón robe tu contraseña, no podrá entrar sin el segundo factor (un código que llega a tu móvil).

Secuestro Digital: La Brutal Realidad del Ransomware

Si el phishing es un ladrón que te engaña para que le des las llaves, el ransomware es un matón que derriba tu puerta, cambia la cerradura y te exige un pago para volver a entrar en tu propia casa. Es uno de los ciberataques más destructivos y lucrativos que existen.

¿Cómo Funciona el Secuestro de tus Datos?

El ransomware es un tipo de malware (software malicioso) que, una vez que infecta un dispositivo (ordenador, móvil, servidor), busca y cifra todos los archivos importantes. Documentos de texto, hojas de cálculo, fotos, vídeos, bases de datos… todo se vuelve inaccesible. Los archivos siguen ahí, pero están codificados con una clave matemática que solo el atacante posee.

Acto seguido, el malware muestra una nota de rescate en la pantalla. Esta nota te informa de que tus datos han sido «secuestrados» y que si quieres la clave para descifrarlos y recuperarlos, debes pagar un rescate. ‼️ El pago casi siempre se exige en criptomonedas como Bitcoin, ya que son más difíciles de rastrear. Para aumentar la presión, la nota suele incluir un temporizador: si no pagas antes de que llegue a cero, la clave de descifrado se destruirá para siempre, o el precio del rescate se duplicará.

La infección puede llegar por varias vías:

- Un archivo adjunto malicioso en un correo de phishing.

- Haciendo clic en un anuncio fraudulento (malvertising).

- Explotando una vulnerabilidad de seguridad en software no actualizado.

- Como muestra la infografía, a través de un dispositivo físico como un pen drive infectado.

WannaCry: El Ataque que Puso en Jaque al Mundo

Para entender el impacto real del ransomware, no hay mejor ejemplo que el ataque WannaCry en mayo de 2017. Este ransomware explotó una vulnerabilidad en versiones antiguas de Windows que muchas organizaciones no habían parcheado. En cuestión de horas, se extendió como la pólvora por todo el mundo, infectando cientos de miles de ordenadores en más de 150 países.

El caos fue monumental. En el Reino Unido, paralizó gran parte del Servicio Nacional de Salud (NHS), obligando a cancelar operaciones y desviar ambulancias. En España, uno de los objetivos más notorios fue Telefónica, donde los empleados vieron sus pantallas bloqueadas por la temida nota de rescate, generando imágenes que dieron la vuelta al mundo. El ataque también afectó a gigantes como FedEx en Estados Unidos y Deutsche Bahn en Alemania. WannaCry demostró que el ransomware no era solo un problema para usuarios individuales, sino una amenaza a la seguridad nacional y a infraestructuras críticas.

El Dilema: ¿Pagar o no Pagar el Rescate? 💸

Cuando una empresa se ve afectada, se enfrenta a una decisión terrible. Si no pagan, pueden perder datos vitales para siempre, enfrentarse a semanas o meses de inactividad, sufrir un daño reputacional inmenso y posibles multas por la pérdida de datos de clientes. Si pagan, no hay ninguna garantía de que los delincuentes cumplan su palabra y les den la clave. Además, están financiando directamente a organizaciones criminales, incentivando que continúen con sus ataques.

Las agencias de la ley, como el FBI y Europol, aconsejan firmemente no pagar el rescate. Pagar solo perpetúa el ciclo delictivo. Sin embargo, muchas empresas, desesperadas por reanudar sus operaciones, acaban cediendo.

Defensas Contra el Ransomware

La mejor estrategia contra el ransomware es la prevención y la preparación.

- Copias de Seguridad (Backups): Es la medida más importante. Realiza copias de seguridad de tus datos importantes de forma regular. Y lo más crucial, mantén al menos una copia offline (desconectada de tu red), por ejemplo, en un disco duro externo. Si te atacan, puedes simplemente formatear tu sistema y restaurar los datos desde la copia de seguridad.

- Actualiza, Actualiza, Actualiza: Como vimos con WannaCry, el ransomware a menudo explota vulnerabilidades conocidas. Mantén tu sistema operativo y todo tu software actualizado con los últimos parches de seguridad.

- Cuidado con los Emails: La mayoría de las infecciones de ransomware comienzan con un correo de phishing. Aplica todas las precauciones que mencionamos en la sección anterior.

- Usa un Buen Antivirus: Un software de seguridad robusto puede detectar y bloquear muchas variantes de ransomware antes de que puedan ejecutarse.

Colapso por Saturación: El Ataque de Denegación de Servicio (DoS)

Imagina que una autopista tiene capacidad para 2,000 coches por hora. Ahora imagina que 200,000 coches intentan entrar a la vez en la misma autopista. El resultado es un atasco monumental. Nada se mueve. La autopista ha quedado inutilizada. Eso, en esencia, es un ataque de Denegación de Servicio (DoS).

¿Qué es un Ataque DoS y DDoS?

Un ataque de Denegación de Servicio (DoS) tiene como objetivo hacer que un servicio online (una página web, una aplicación, un servidor de juegos) no esté disponible para sus usuarios legítimos. Lo consigue inundando el servidor con una cantidad masiva de tráfico o de peticiones basura. El servidor, abrumado, consume todos sus recursos (CPU, memoria, ancho de banda) intentando procesar esta avalancha de peticiones falsas y, finalmente, se colapsa o se ralentiza hasta el punto de ser inoperable.

La infografía muestra una versión simple: un hacker apuntando a un servidor. Pero hoy en día, la mayoría de estos ataques son de Denegación de Servicio Distribuido (DDoS). La diferencia es la escala. En un ataque DDoS, el atacante no usa un solo ordenador, sino que coordina una red de miles o incluso millones de dispositivos infectados (ordenadores, cámaras de seguridad, routers…) para lanzar el ataque simultáneamente desde todo el mundo. A esta red de dispositivos zombis se la conoce como botnet.

Un ataque DDoS es mucho más potente y difícil de mitigar, ya que es complicado distinguir el tráfico malicioso del tráfico legítimo cuando proviene de tantas fuentes diferentes.

Motivaciones Detrás de un Ataque DDoS

¿Por qué alguien querría simplemente «tumbar» una página web? Las motivaciones son variadas:

- Extorsión: Los atacantes lanzan un pequeño ataque de advertencia y luego exigen un pago para no lanzar un ataque a gran escala que podría dejar a la empresa offline durante días.

- Competencia Desleal: Una empresa podría contratar a un grupo de hackers para atacar a su competidor durante un evento clave (ej. el lanzamiento de un producto, el Black Friday).

- Hacktivismo: Grupos de activistas pueden lanzar ataques DDoS para protestar contra gobiernos, organizaciones o empresas con las que no están de acuerdo ideológicamente.

- Cortina de Humo: A veces, un ataque DDoS se usa como una distracción. Mientras el equipo de seguridad está ocupado intentando mitigar el ataque, los delincuentes pueden estar intentando otro tipo de intrusión más sigilosa, como robar datos.

Caso de Estudio: El Ataque a la Web del Tribunal Constitucional

En octubre de 2017, durante la crisis política en Cataluña, la página web del Tribunal Constitucional español sufrió un importante ataque de denegación de servicio. El ataque fue reivindicado por el grupo hacktivista Anonymous, que buscaba protestar contra las acciones del gobierno español. Aunque no se robaron datos, el ataque consiguió su objetivo principal: hacer que la web fuera inaccesible durante varias horas, generando un gran eco mediático y demostrando cómo estos ataques pueden usarse como una herramienta de protesta política en la era digital.

La Lucha Contra la Inundación Digital

Para un usuario normal, no hay mucho que se pueda hacer para detener un DDoS dirigido a una web que quieres visitar. La responsabilidad recae en el proveedor del servicio. Las empresas utilizan varias estrategias:

- Servicios de Mitigación de DDoS: Compañías especializadas como Cloudflare o Akamai ofrecen servicios que se sitúan entre el servidor de la empresa y el resto de internet. Usan enormes redes globales para absorber el tráfico del ataque y filtrar las peticiones maliciosas antes de que lleguen al servidor del cliente.

- Infraestructura Escalable: Diseñar una arquitectura de red que pueda escalar rápidamente para manejar picos de tráfico (lo que se conoce como «escalabilidad en la nube») puede ayudar a soportar ataques de menor envergadura.

- Filtrado de Tráfico: Los ingenieros de redes pueden configurar reglas en los routers y firewalls para identificar y bloquear patrones de tráfico sospechosos.

Escuchas Clandestinas: El Peligro del «Man-in-the-Middle» (MitM)

Si alguna vez te has conectado a la red Wi-Fi de una cafetería, un aeropuerto o un hotel, has estado en el escenario perfecto para un ataque de «Hombre en el Medio» o Man-in-the-Middle (MitM). Este ataque es el equivalente digital a tener a alguien interceptando y leyendo todo tu correo postal antes de que te llegue.

¿Cómo se Convierte un Hacker en tu Intermediario?

Un ataque MitM ocurre cuando un ciberdelincuente se posiciona secretamente entre dos partes que creen que se están comunicando directamente. El atacante intercepta la comunicación, puede leerla, modificarla y luego pasarla a su destinatario original. Las víctimas no tienen ni idea de que su conversación está siendo espiada.

La forma más común de que esto ocurra es a través de redes Wi-Fi no seguras. El proceso puede ser así:

- Creación de un Punto de Acceso Falso: El atacante configura un punto de acceso Wi-Fi malicioso con un nombre que parece legítimo, como «WIFI_Gratis_Aeropuerto» o «Cafeteria_Clientes».

- Conexión de la Víctima: Tú, buscando Wi-Fi gratis, te conectas a esta red trampa. Tu dispositivo cree que se está conectando directamente a internet, pero en realidad, todo tu tráfico pasa primero por el ordenador del atacante.

- Interceptación y Manipulación: Ahora que es el intermediario, el hacker puede usar software especializado para capturar todo el tráfico que envías y recibes: las webs que visitas, los usuarios y contraseñas que introduces, tus conversaciones de chat… Si la conexión no está cifrada (si no ves un candado y «https» en la barra de direcciones del navegador), la información viaja en texto plano y es trivial de leer.

Incluso con conexiones cifradas (HTTPS), los atacantes pueden intentar técnicas más avanzadas como el «SSL Stripping», donde fuerzan a tu navegador a conectarse a la versión no segura (HTTP) de una página web para poder ver el tráfico.

El Riesgo Real en Lugares Públicos

Piensa en todo lo que haces conectado a una Wi-Fi pública. Revisas tu correo, entras en tus redes sociales, quizás incluso consultas tu cuenta bancaria. Un atacante en una posición MitM podría capturar las credenciales de todas esas cuentas. Podría redirigirte a una versión falsa de la web de tu banco para robar tus datos, o inyectar malware en los archivos que descargas.

No hay un «gran caso» famoso de MitM de la misma manera que lo hay para el ransomware, porque estos ataques son, por naturaleza, sigilosos y localizados. Son miles de pequeños robos que ocurren cada día en lugares públicos. El INCIBE ofrece guías detalladas sobre los peligros de estas redes, subrayando que la comodidad nunca debe anteponerse a la seguridad.

Protegiéndote del Espía Digital

La buena noticia es que protegerse de los ataques MitM está en gran medida en tus manos.

- Evita las Wi-Fi Públicas para Tareas Sensibles: Como regla general, nunca accedas a tu banco, realices compras online o introduzcas contraseñas importantes mientras estés conectado a una red pública. Usa los datos de tu móvil para eso.

- Utiliza una VPN (Red Privada Virtual): Una VPN es tu mejor defensa. Crea un «túnel» cifrado entre tu dispositivo e internet. Incluso si te conectas a una red Wi-Fi maliciosa, todo tu tráfico pasará por este túnel seguro y el atacante solo verá un flujo de datos indescifrable.

- Verifica Siempre el «HTTPS»: Antes de introducir cualquier información en una web, asegúrate de que la dirección empieza por

https://y que hay un icono de un candado cerrado en la barra de direcciones. Esto indica que la conexión con esa web está cifrada. - Desactiva la Conexión Automática: Configura tu móvil y tu portátil para que no se conecten automáticamente a redes Wi-Fi abiertas. Elige tú manualmente a qué red te conectas.

Abriendo la Caja Fuerte: La Inyección SQL (SQLi)

Muchos de los servicios que usamos a diario, desde tiendas online hasta redes sociales, almacenan toda su información en bases de datos. Un ataque de Inyección SQL (SQLi) es una técnica que explota vulnerabilidades en cómo una página web se comunica con su base de datos, permitiendo al atacante «inyectar» sus propias órdenes para robar, modificar o borrar la información que contiene.

Hablando Directamente con la Base de Datos

SQL (Structured Query Language) es el lenguaje estándar utilizado para gestionar y consultar bases de datos. Cuando buscas un producto en una tienda online o inicias sesión en una web, tu navegador envía una petición a la aplicación web. La aplicación, a su vez, construye una consulta SQL para pedirle la información correcta a la base de datos.

Por ejemplo, al iniciar sesión, la consulta podría ser algo como: SELECT * FROM users WHERE username = 'tu_usuario' AND password = 'tu_contraseña';

Un ataque de Inyección SQL ocurre cuando una aplicación web no valida ni sanea correctamente los datos que introduce un usuario (por ejemplo, en un campo de búsqueda o un formulario de login). Un atacante puede introducir un fragmento de código SQL malicioso en ese campo. La aplicación web, al no filtrarlo, lo coge y lo incorpora a su propia consulta a la base de datos. El resultado es que la base de datos ejecuta la orden del atacante.

Usando una inyección, un atacante podría hacer que la consulta de login ignore la contraseña, por ejemplo, introduciendo algo como ' OR '1'='1 en el campo de usuario. La consulta resultante podría engañar a la base de datos para que devuelva los datos del usuario sin una contraseña válida. Esto es una simplificación, pero ilustra la idea. Con esta técnica, los atacantes pueden extraer listas enteras de usuarios, contraseñas, datos de tarjetas de crédito y cualquier otra información almacenada.

Las Consecuencias Devastadoras de una Inyección SQL

Las brechas de datos causadas por Inyección SQL son legendarias y han afectado a algunas de las empresas más grandes del mundo.

- TalkTalk (2015): El proveedor de telecomunicaciones británico sufrió un ataque de Inyección SQL que expuso los datos personales y bancarios de más de 150,000 clientes. La brecha le costó a la empresa más de 60 millones de libras en pérdidas y multas, y un daño reputacional masivo. Lo más sorprendente fue que el ataque fue llevado a cabo por adolescentes, demostrando que esta vulnerabilidad puede ser explotada por atacantes con relativamente poca experiencia si la web no está bien protegida.

- Heartland Payment Systems (2008): En uno de los mayores robos de datos de la historia, unos hackers usaron Inyección SQL para instalar spyware en los sistemas de este procesador de pagos estadounidense, robando los datos de más de 130 millones de tarjetas de crédito.

¿Quién es el Responsable de Prevenir la SQLi?

La prevención de la Inyección SQL es casi exclusivamente responsabilidad de los desarrolladores y administradores de la aplicación web. Los usuarios finales no pueden hacer nada para evitarla. Las defensas incluyen:

- Validación de Entradas: Tratar todos los datos que provienen de un usuario como no confiables. La aplicación debe verificar, filtrar y sanear cualquier entrada antes de pasarla a la base de datos.

- Consultas Parametrizadas: Utilizar «prepared statements» o consultas parametrizadas. Esta es una técnica de programación donde la consulta SQL y los datos del usuario se envían a la base de datos por separado. La base de datos nunca confunde los datos del usuario con una orden ejecutable.

- Principio de Mínimo Privilegio: La cuenta que utiliza la aplicación web para conectarse a la base de datos debe tener los permisos mínimos indispensables para funcionar. No debería poder, por ejemplo, borrar tablas enteras si su única función es leer datos de productos.

Graffiti Digital: El Caos del Cross-Site Scripting (XSS)

Si la Inyección SQL ataca a la base de datos (el back-end), el Cross-Site Scripting (XSS) ataca al usuario final a través de su propio navegador (el front-end). Es como si un atacante pudiera pintar un graffiti malicioso en una página web legítima, y ese graffiti fuera en realidad un código que se ejecuta en el navegador de todos los que visitan la página.

¿Cómo Funciona el XSS?

Un ataque XSS ocurre cuando una aplicación web permite a un atacante inyectar código del lado del cliente (normalmente JavaScript) en páginas web que otros usuarios verán. La web vulnerable no filtra adecuadamente el contenido generado por los usuarios (como comentarios en un blog, mensajes en un foro o un perfil de usuario) y lo muestra a otras personas sin más.

El navegador de la víctima, al cargar la página, no tiene forma de saber que ese script no es una parte legítima de la web. Confía en la página y ejecuta el código. Una vez que el script del atacante se está ejecutando en el navegador de la víctima, puede hacer varias cosas dañinas:

- Robar Cookies de Sesión: Las cookies de sesión son pequeños archivos que una web usa para mantenerte conectado. Si un atacante roba tu cookie de sesión de una web, puede pegarla en su propio navegador y secuestrar tu sesión, accediendo a tu cuenta sin necesidad de tu contraseña.

- Redirigir a Sitios Maliciosos: El script puede redirigir automáticamente al usuario a una web de phishing o a una página que intente descargar malware.

- Modificar el Contenido de la Página: Puede cambiar la apariencia de la web, mostrar anuncios falsos o insertar formularios de login fraudulentos para robar credenciales.

- Keylogging: Podría registrar todo lo que la víctima teclea en esa página.

Un Ataque Sutil pero Peligroso

Aunque puede parecer menos directo que un ransomware, el XSS es una vulnerabilidad muy extendida y peligrosa. Permitió la creación de algunos de los gusanos informáticos más famosos.

Un caso histórico pero fundamental para entender su poder fue el gusano «Samy» en MySpace en 2005. Un usuario llamado Samy Kamkar descubrió una vulnerabilidad XSS en la red social. Escribió un pequeño script que, cuando alguien visitaba su perfil, automáticamente añadía a Samy como amigo y, lo más importante, copiaba el propio código del gusano en el perfil del visitante. El resultado fue una reacción en cadena viral. En menos de 20 horas, Samy Kamkar había acumulado más de un millón de «amigos» y había colapsado MySpace. Aunque su intención no era maliciosa, demostró el potencial caótico del XSS.

Prevención del XSS

Al igual que la Inyección SQL, la prevención del XSS es tarea de los desarrolladores.

- Codificación de Salida (Output Encoding): La regla de oro. Antes de mostrar cualquier contenido generado por un usuario en una página, la aplicación debe codificarlo para que el navegador lo trate como texto plano y no como código ejecutable. Por ejemplo, el carácter

<se convertiría en<. - Validación de Entradas: Rechazar cualquier entrada que contenga caracteres o scripts sospechosos.

- Política de Seguridad de Contenidos (CSP): Es una capa de seguridad adicional que permite al administrador de una web definir de qué dominios se pueden cargar scripts, evitando que se ejecuten scripts inyectados desde fuentes desconocidas.

Para los usuarios, la protección es limitada, pero usar un navegador moderno y mantenerlo actualizado ayuda, ya que a menudo incluyen filtros básicos contra XSS.

La Ventana de Oportunidad: Los Exploits de Día Cero (Zero-Day)

Un exploit de Día Cero es la pesadilla de cualquier desarrollador de software y profesional de la seguridad. Es un ataque que se aprovecha de una vulnerabilidad de seguridad previamente desconocida. Se llama «Día Cero» porque los desarrolladores tienen exactamente cero días para solucionarla cuando se descubre por primera vez, a menudo porque ya está siendo explotada activamente por los hackers.

La Carrera Contra el Tiempo

El ciclo de vida de una vulnerabilidad de Día Cero es una carrera de alta tensión:

- Descubrimiento: Un investigador de seguridad o un ciberdelincuente encuentra una falla en un software popular (un sistema operativo, un navegador, una aplicación de ofimática).

- Creación del Exploit: Si la descubre un delincuente, crea un «exploit», que es un fragmento de código diseñado específicamente para aprovecharse de esa falla y tomar el control de un sistema o robar datos.

- Ataque: El atacante utiliza el exploit para lanzar un ataque. En este punto, nadie más en el mundo (excepto quizás algunas agencias de inteligencia) sabe que esta vulnerabilidad existe. No hay parche, no hay actualización, no hay firma de antivirus. Los sistemas son completamente indefensos.

- Detección: Eventualmente, el ataque es detectado. Los expertos en seguridad analizan el malware y descubren la vulnerabilidad de Día Cero que está utilizando.

- Desarrollo del Parche: Se notifica al desarrollador del software afectado (Microsoft, Apple, Google…), que trabaja a toda prisa para crear un parche que solucione la falla.

- Lanzamiento del Parche: El desarrollador lanza una actualización de seguridad. A partir de este momento, ya no es una vulnerabilidad de Día Cero, sino una vulnerabilidad conocida y parcheada.

El peligro reside en la ventana de tiempo entre el paso 3 y el 6. Durante este periodo, los atacantes tienen vía libre.

Stuxnet: El Arma Digital de Día Cero

El ejemplo más famoso y cinematográfico de un ataque de Día Cero es Stuxnet. Descubierto en 2010, Stuxnet era un gusano informático increíblemente sofisticado, que se cree fue desarrollado por Estados Unidos e Israel. Su objetivo era sabotear el programa nuclear de Irán.

Stuxnet utilizó no una, sino cuatro vulnerabilidades de Día Cero diferentes en Windows para propagarse e infectar sistemas. Su objetivo final era muy específico: encontrar los controladores de software de Siemens que se usaban para gestionar las centrifugadoras de uranio en la planta de Natanz. Una vez dentro, Stuxnet modificaba sutilmente la velocidad de las centrifugadoras, haciéndolas girar demasiado rápido o demasiado lento, causando que se autodestruyeran. Todo esto lo hacía mientras mostraba a los operarios de la planta lecturas normales en sus pantallas. Fue un acto de ciber-sabotaje de una precisión sin precedentes que demostró que el código podía usarse para causar destrucción física en el mundo real.

¿Hay Alguna Defensa Contra lo Desconocido?

Defenderse de un ataque que aprovecha una falla desconocida es extremadamente difícil.

- Para los Usuarios y Empresas: La mejor (y casi única) defensa es instalar los parches de seguridad tan pronto como estén disponibles. Aunque esto no te protege en el «Día Cero», minimiza la ventana de exposición. Mucha gente pospone las actualizaciones, pero cada día que pasa con una vulnerabilidad sin parchear es un riesgo innecesario.

- Seguridad en Capas: Utilizar múltiples capas de defensa (firewalls, sistemas de detección de intrusiones, antivirus con análisis de comportamiento) puede ayudar. Un ataque de Día Cero podría superar una defensa, pero podría ser detectado por otra.

- Principio de Mínimo Privilegio: Limitar los permisos de los usuarios y las aplicaciones puede acotar el daño que un exploit de Día Cero puede causar.

Engañando al Cartero Digital: El DNS Spoofing

Cuando escribes www.google.es en tu navegador, tu ordenador no sabe mágicamente a qué servidor conectarse. Primero, tiene que preguntar a un «traductor» de internet llamado Servidor de Nombres de Dominio (DNS). El DNS es como la agenda de contactos de internet; convierte los nombres de dominio legibles para los humanos (como google.es) en direcciones IP numéricas legibles para las máquinas (como 142.250.200.3).

El DNS Spoofing, también conocido como envenenamiento de la caché DNS, es un ataque en el que un ciberdelincuente corrompe esta «agenda», haciendo que el servidor DNS devuelva una dirección IP incorrecta (y maliciosa) cuando un usuario solicita un dominio legítimo.

Redirigiendo el Tráfico a Voluntad

El proceso funciona de la siguiente manera:

- Inyección de Datos Falsos: El atacante consigue introducir información DNS fraudulenta en la caché de un servidor DNS. La caché es una memoria temporal donde el servidor guarda las traducciones recientes para responder más rápido.

- Petición del Usuario: Tú intentas visitar la página de tu banco,

www.mibanco.com. Tu ordenador le pregunta al servidor DNS comprometido: «¿Cuál es la IP dewww.mibanco.com?». - Respuesta Falsa: El servidor DNS, envenenado por el atacante, en lugar de darte la IP real del banco, te da la IP de un servidor controlado por el hacker.

- Conexión al Sitio Malicioso: Tu navegador, sin saberlo, se conecta a la dirección IP fraudulenta, que aloja una página web idéntica a la del banco. A partir de aquí, el ataque se convierte en una estafa de phishing muy convincente, ya que la dirección en la barra del navegador es la correcta.

Este ataque es particularmente peligroso porque no requiere que el usuario haga clic en un enlace sospechoso. Simplemente por intentar visitar una web legítima, puede ser redirigido a una trampa.

El DNS Spoofing en Acción

Aunque los ataques a gran escala contra servidores DNS públicos son más raros hoy en día gracias a las mejoras de seguridad, el envenenamiento de DNS a nivel local (por ejemplo, comprometiendo el router de una casa o una oficina) sigue siendo una amenaza. Un router infectado con malware podría actuar como un servidor DNS falso para todos los dispositivos conectados a él, redirigiendo el tráfico de forma selectiva.

En 2018, se descubrió una campaña de malware llamada «Roaming Mantis» que utilizaba el secuestro de DNS en routers para redirigir a los usuarios de Android a sitios maliciosos. Cuando los usuarios intentaban acceder a Google, por ejemplo, eran enviados a una página que les pedía instalar una «actualización de seguridad» para Chrome, que en realidad era una aplicación de malware bancario.

Medidas de Protección

- Usar Servidores DNS de Confianza: Puedes configurar manualmente tus dispositivos o tu router para que utilicen servidores DNS públicos y de confianza que implementan medidas de seguridad adicionales como DNSSEC (Domain Name System Security Extensions). Ejemplos populares son los DNS de Google (8.8.8.8) o Cloudflare (1.1.1.1).

- Vigilar los Certificados SSL: Incluso si eres redirigido, la web falsa probablemente no tendrá un certificado de seguridad (SSL/TLS) válido para el dominio real. Tu navegador debería mostrar una advertencia de seguridad muy visible. Nunca ignores estas advertencias.

- Mantener el Router Seguro: Cambia la contraseña por defecto de tu router y mantén su firmware actualizado para evitar que sea secuestrado.

Conclusión: La Ciberseguridad Empieza Contigo

Hemos viajado por los rincones más oscuros de la red, desde el simple engaño de un correo de phishing hasta el sabotaje industrial de un exploit de Día Cero. Los ocho ataques que hemos desglosado no son más que una muestra del ingenio y la persistencia de los ciberdelincuentes. Son un recordatorio de que en nuestro mundo conectado, la complacencia es el mayor riesgo.

Pero el objetivo no es vivir con miedo, sino con conciencia. La tecnología que nos hace vulnerables también nos proporciona las herramientas para defendernos. Medidas tan sencillas como dudar antes de hacer clic, mantener nuestros sistemas actualizados y utilizar contraseñas seguras con autenticación de múltiples factores pueden frustrar a la gran mayoría de los atacantes. Las copias de seguridad convierten un desastre de ransomware en un mero inconveniente. Y una VPN transforma una red Wi-Fi pública y hostil en un pasadizo seguro.

La seguridad ya no es un producto que se compra, es una cultura que se adopta. Empieza con la curiosidad de entender estas amenazas y continúa con la disciplina de aplicar las buenas prácticas cada día. Al final, la primera y última línea de defensa en el ciberespacio no es un firewall ni un antivirus, sino el usuario informado y vigilante que se sienta frente a la pantalla. Tú.